Leo vía Sergio Hernando dos post que recogen la información publicada por InfosecWriters entorno a la norma ISO 17799:2005.

En concreto, se han publicado dos documentos relacionados con dos bloques de control de la norma( Apartados 5 y 7 del estandar). Aquí posteo las referencias a los comentarios de Sergio Hernando y los documentos publicados por Infosecwriters.

Política de Seguridad:

- Política de Seguridad

- Scope and implementation – Part 1 Security Policy.

Inventario y control de activos:

- Inventario y control de activos

- ISO 17799: Asset Management

31/12/05

28/12/05

Cuadros de mando para la gestión de la seguridad de la información

Los Directores y Responsables de la seguridad están cada vez más tratando de implantar herramientas de ayuda a la toma de decisiones basadas en mediciones del estado de la seguridad. Estos "cuadros de mando de la seguridad" deben servir para orientar a los procesos de negocio entorno a los requisitos que en materia de seguridad deben garantizar. Para ello es importante contar con información y datos de los sistemas que aporten evidencias objetivas en las que basar las decisiones en base o bien a deficiencias detectadas o bien a necesidades de mejora.

Dada la reciente aparición de la gestión de la seguridad como un pilar estructural dentro de las organizaciones, ocurre que en instituciones donde la seguridad no es todavía un área o proceso interno con suficiente madurez, introducir estos conceptos de medición y control suele ser complicado. Para ello, el responsable de la gestión de la seguridad debe diseñar y definir claramente una serie de métricas que le lleven a poder defender con rotundidad sus argumentos de cara a producir cambios o solucionar deficiencias de la organización. El documento que hoy referencio tiene por objetivo plantear una serie de cuestiones de cara a construir un "cuadro de mandos de la seguridad de la información" dentro de una organización.

El documento puede descargarse vía Infosecwriters en el enlace Security Metrics: Business Unit Scorecard

Dada la reciente aparición de la gestión de la seguridad como un pilar estructural dentro de las organizaciones, ocurre que en instituciones donde la seguridad no es todavía un área o proceso interno con suficiente madurez, introducir estos conceptos de medición y control suele ser complicado. Para ello, el responsable de la gestión de la seguridad debe diseñar y definir claramente una serie de métricas que le lleven a poder defender con rotundidad sus argumentos de cara a producir cambios o solucionar deficiencias de la organización. El documento que hoy referencio tiene por objetivo plantear una serie de cuestiones de cara a construir un "cuadro de mandos de la seguridad de la información" dentro de una organización.

El documento puede descargarse vía Infosecwriters en el enlace Security Metrics: Business Unit Scorecard

24/11/05

Comparativa ISO 17799:2000 vs ISO 17799:2005

En la fase de diseño del SGSI, hay un momento en donde la norma nos desvía hacia la norma ISO 17799 para realizar la selección de controles. Como ya referencié este verano en el post dedicado a la nueva versión de la ISO 17799 se han incrementado el numero de bloques de control y el numero de controles.

Para aquellos que ya estaban muy familiarizados con la norma y que deseen comparar o saber cuales son las novedades, hoy posteo un documento Excel que he encontrado con esta información.

Podéis descargarlo en Comparativa ISO 17799:2000 vs 17799:2005.

Espero que os sea útil.

Para aquellos que ya estaban muy familiarizados con la norma y que deseen comparar o saber cuales son las novedades, hoy posteo un documento Excel que he encontrado con esta información.

Podéis descargarlo en Comparativa ISO 17799:2000 vs 17799:2005.

Espero que os sea útil.

5/11/05

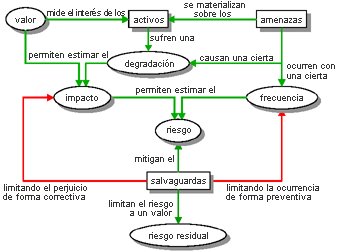

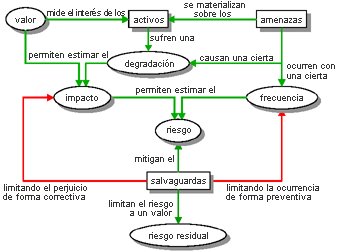

MAGERIT 2.0

Ya comente en septiembre en mi Blog Seguridad de la Información que por fín había aparecido la versión 2.0 de MAGERIT, la Metodología para en análisis y la gestión del riesgo de los sistemas de información.

MAGERIT fue mi bautismo en esta materia de la seguridad, al ser el primer trabajo/proyecto profesional que tuve que realizar. En aquel momento, allá por el año 1999, tuve el gusto de probar aquella nueva metodología en un entorno real y complejo como parte de un proyecto piloto del departamento de Ingeniería del Software de la Universidad de Murcia.

Dado que en la fase de construcción del SGSI aparece el Análisis de Riesgo como primera actividad importante, y dado que los objetivos de gestión van a tratar de reducir el riesgo hacia niveles aceptables, esta fase del SGSI es realmente la más crítica e importante.

Para no enrollarme mucho, voy a destacar las principales novedades de MAGERIT 2.0 dado que ya he podido experimentar con ella en un pequeño proyecto de Análisis de Riesgos para una instalación hotelera.

Principales novedades y mejoras:

- La metodología mejorada: deja de ser algo teóricamente interesante para bajar a la arena y ser algo práctico, rápido y útil. Un análisis y gestión de riesgos (en adelante ARG) debe ser relativamente rápido de hacer principalmente porque si no puede "nacer muerto". No podemos realizar un estudio de esta envergadura en donde se identifiquen activos que al finalizar el proyecto han dejado de existir. El sentido del AGR es hacer una foto del estado y requisitos de seguridad de la organización. Los activos sustanciales es raro que cambien debido a que están muy ligados al proceso de negocio. Sin embargo, los activos relacionados con las Tecnologías de la Información si pueden cambiar más frecuentemente. La nueva metodología solo tiene tres fases: planificación, análisis y gestión.

-Los conceptos de seguridad están más claros: Se han identificado y catalogado todos los activos posibles. El concepto de "propiedades del estado de la seguridad" se ha cambiado por el de "dimensiones de la seguridad". A estas dimensiones, que tradicionalmente siempre se han considerado como confidencialidad, integridad y disponibilidad (C-I-D), se añaden la autenticación de usuarios, autenticación de datos,la trazabilidad de usuarios y la trazabilidad de datos. Estas dos últimas propiedades van a ser muy necesarias en la futura Administración Electrónica dado que garantizan el saber quien, cuando, como y qué se ha hecho en un proceso telemático.

-Mejorado el modelo de elementos: otro de los problemas de MAGERIT 1.0 viene en el momento de la estimación de valores. La valoración de las amenazas y las vulnerabilidades puede llevar a confusión si no se aclaran al entrevistado bien estos conceptos. Ahora en este nuevo modelo, tenemos que valorar la probabilidad de ocurrencia de una amenaza y el daño o degradación que causa. Es más sencillo de ver y estimar.

-Nueva herramienta software de apoyo: dispone de una Herramienta software que proporciona mejores resultados. Para las Administraciones Públicas es gratuita y para los consultores y empresas es de pago. Para solicitarla, si se es Admin. Pública ir al Web del Centro Criptológico Nacional. Para empresas, hay que ir al Web AR-Tools.com

-Mejores documentos finales: Tras acabar cada una de las fases se obtienen documentos con la información necesaria para tomar decisiones en materia de seguridad. Se obtienen como resultados los siguientes documentos: Inventario de activos, modelo de valor (activos y valor respecto al proceso de negocio estudiado), modelo de riesgo (riesgos detectados) y plan de seguridad.

Ahora es necesario que a esta fase de la gestión de la seguridad se le asigne la importancia que tiene y que la seguridad empiece a enfocarse desde el punto de vista de la gestión y la mejora continua. Ahora tenemos formalmente este marco definido gracias a la norma ISO 27001.

Quiero también destacar la gran labor que ha realizado el profesor J.A. Mañas en el desarrollo de esta metodología y su excelente visión en materia de seguridad que va abriendo y luchando por establecer esta nueva disciplina que es la gestión de la seguridad de la información. Destacar por parte del Ministerio de Administraciones Publicas a Miguel Angel Amutio, que también está intentando que la seguridad sea bien implantada en las Administraciones Públicas.

Enlaces de interes:

- Ficha de MAGERIT 2.0 en el MAP

- Web AR-Tools

- Ficha de MAGERIT en el Centro Criptológico Nacional.

MAGERIT fue mi bautismo en esta materia de la seguridad, al ser el primer trabajo/proyecto profesional que tuve que realizar. En aquel momento, allá por el año 1999, tuve el gusto de probar aquella nueva metodología en un entorno real y complejo como parte de un proyecto piloto del departamento de Ingeniería del Software de la Universidad de Murcia.

Dado que en la fase de construcción del SGSI aparece el Análisis de Riesgo como primera actividad importante, y dado que los objetivos de gestión van a tratar de reducir el riesgo hacia niveles aceptables, esta fase del SGSI es realmente la más crítica e importante.

Para no enrollarme mucho, voy a destacar las principales novedades de MAGERIT 2.0 dado que ya he podido experimentar con ella en un pequeño proyecto de Análisis de Riesgos para una instalación hotelera.

Principales novedades y mejoras:

- La metodología mejorada: deja de ser algo teóricamente interesante para bajar a la arena y ser algo práctico, rápido y útil. Un análisis y gestión de riesgos (en adelante ARG) debe ser relativamente rápido de hacer principalmente porque si no puede "nacer muerto". No podemos realizar un estudio de esta envergadura en donde se identifiquen activos que al finalizar el proyecto han dejado de existir. El sentido del AGR es hacer una foto del estado y requisitos de seguridad de la organización. Los activos sustanciales es raro que cambien debido a que están muy ligados al proceso de negocio. Sin embargo, los activos relacionados con las Tecnologías de la Información si pueden cambiar más frecuentemente. La nueva metodología solo tiene tres fases: planificación, análisis y gestión.

-Los conceptos de seguridad están más claros: Se han identificado y catalogado todos los activos posibles. El concepto de "propiedades del estado de la seguridad" se ha cambiado por el de "dimensiones de la seguridad". A estas dimensiones, que tradicionalmente siempre se han considerado como confidencialidad, integridad y disponibilidad (C-I-D), se añaden la autenticación de usuarios, autenticación de datos,la trazabilidad de usuarios y la trazabilidad de datos. Estas dos últimas propiedades van a ser muy necesarias en la futura Administración Electrónica dado que garantizan el saber quien, cuando, como y qué se ha hecho en un proceso telemático.

-Mejorado el modelo de elementos: otro de los problemas de MAGERIT 1.0 viene en el momento de la estimación de valores. La valoración de las amenazas y las vulnerabilidades puede llevar a confusión si no se aclaran al entrevistado bien estos conceptos. Ahora en este nuevo modelo, tenemos que valorar la probabilidad de ocurrencia de una amenaza y el daño o degradación que causa. Es más sencillo de ver y estimar.

-Nueva herramienta software de apoyo: dispone de una Herramienta software que proporciona mejores resultados. Para las Administraciones Públicas es gratuita y para los consultores y empresas es de pago. Para solicitarla, si se es Admin. Pública ir al Web del Centro Criptológico Nacional. Para empresas, hay que ir al Web AR-Tools.com

-Mejores documentos finales: Tras acabar cada una de las fases se obtienen documentos con la información necesaria para tomar decisiones en materia de seguridad. Se obtienen como resultados los siguientes documentos: Inventario de activos, modelo de valor (activos y valor respecto al proceso de negocio estudiado), modelo de riesgo (riesgos detectados) y plan de seguridad.

Ahora es necesario que a esta fase de la gestión de la seguridad se le asigne la importancia que tiene y que la seguridad empiece a enfocarse desde el punto de vista de la gestión y la mejora continua. Ahora tenemos formalmente este marco definido gracias a la norma ISO 27001.

Quiero también destacar la gran labor que ha realizado el profesor J.A. Mañas en el desarrollo de esta metodología y su excelente visión en materia de seguridad que va abriendo y luchando por establecer esta nueva disciplina que es la gestión de la seguridad de la información. Destacar por parte del Ministerio de Administraciones Publicas a Miguel Angel Amutio, que también está intentando que la seguridad sea bien implantada en las Administraciones Públicas.

Enlaces de interes:

- Ficha de MAGERIT 2.0 en el MAP

- Web AR-Tools

- Ficha de MAGERIT en el Centro Criptológico Nacional.

21/10/05

Primer post del SGSI - ISO 27001

En el III aniversario del blog "Apuntes de seguridad de la información" nace hoy un hermano pequeño orientado de manera integral a la gestión de la seguridad de la información.

Ello se produce porque por fín las diferentes normas nacionales CERTIFICABLES en materia de seguridad de la información han sido consencuadas entorno a la serie ISO 27000 y dando como primera norma de este grupo la ISO "27001" denominada "Requisitos para la especificación de sistemas de gestión de la seguridad de la información (SGSI)".

La norma ISO/IEC 27001:2005 cubre todo tipo de organizaciones (empresas, instituciones gubernamentales, organizaciones sin animo de lucro).

ISO/IEC 27001:2005 especifica los requisitos para establecer, implantar, operar, monitorizar, revisar, mantener y mejorar un sistema de gestión de la seguridad de la información documentado en relación al contexto de la organización y sus riesgos.

Especifica los requisitos para implantar controles de seguridad acordes con las necesidades individuales de la organización o las partes sobre las que se determine el alcance.

ISO/IEC 27001:2005 está diseñado para garantizar una seleccion adecuada de controles de seguridad y proporcionales a los activos a proteger. También permitirá dar confianza sobre terceras partes que quieran garantizar la correcta gestión de la información en procesos externalizados.

ISO/IEC 27001:2005 puede ser apropiado como base para diferentes tipos de uso entre los que destacan:

- usado dentro de organizaciones para formular sus objetivos y requisitos de seguridad.

- usado dentro de organizaciones como forma de garantizar la gestión del riesgo y la rentabilidad de la inversión en seguridad.

- usado dentro de organizaciones para garantizar el cumplimiento de las leyes y regulaciones establecidas en materia de gestión de información

- usado dentro de organizaciones como marco de procesos en la implantación y gestión de los controles que garantizen el cumplimiento de los objetivos de seguridad que la organización establezca

- como definición del nuevo conjunto de procesos relacionados con la gestión de la seguridad de la información

- como identificación y aclaración de los procesos de gestión de la seguridad

- usado por la dirección de organizaciones para determinar y medir el estado de la seguridad en las actividades de gestión de la información.

- usado por auditores internos y externos de las organizaciones para determinar el grado de cumplimiento con las políticas, directivas y normas adoptadas por la organización

-usado dentro de organizaciones para proporcionar información relevante sobre sus políticas, directivas y normas de seguridad e intercambiarlas con sus clientes como una forma de demostrar y garantizar la correcta gestión de la información que en ellos se deposita

-implementación para permitir la creación de nuevas actividades de negocio relacionadas con la seguridad de la información

-usada dentro de organizaciones para proporcionar confianza a sus clientes respecto de la seguridad de la información que pueden proporcionar en la realización de sus servicios

Ello se produce porque por fín las diferentes normas nacionales CERTIFICABLES en materia de seguridad de la información han sido consencuadas entorno a la serie ISO 27000 y dando como primera norma de este grupo la ISO "27001" denominada "Requisitos para la especificación de sistemas de gestión de la seguridad de la información (SGSI)".

La norma ISO/IEC 27001:2005 cubre todo tipo de organizaciones (empresas, instituciones gubernamentales, organizaciones sin animo de lucro).

ISO/IEC 27001:2005 especifica los requisitos para establecer, implantar, operar, monitorizar, revisar, mantener y mejorar un sistema de gestión de la seguridad de la información documentado en relación al contexto de la organización y sus riesgos.

Especifica los requisitos para implantar controles de seguridad acordes con las necesidades individuales de la organización o las partes sobre las que se determine el alcance.

ISO/IEC 27001:2005 está diseñado para garantizar una seleccion adecuada de controles de seguridad y proporcionales a los activos a proteger. También permitirá dar confianza sobre terceras partes que quieran garantizar la correcta gestión de la información en procesos externalizados.

ISO/IEC 27001:2005 puede ser apropiado como base para diferentes tipos de uso entre los que destacan:

- usado dentro de organizaciones para formular sus objetivos y requisitos de seguridad.

- usado dentro de organizaciones como forma de garantizar la gestión del riesgo y la rentabilidad de la inversión en seguridad.

- usado dentro de organizaciones para garantizar el cumplimiento de las leyes y regulaciones establecidas en materia de gestión de información

- usado dentro de organizaciones como marco de procesos en la implantación y gestión de los controles que garantizen el cumplimiento de los objetivos de seguridad que la organización establezca

- como definición del nuevo conjunto de procesos relacionados con la gestión de la seguridad de la información

- como identificación y aclaración de los procesos de gestión de la seguridad

- usado por la dirección de organizaciones para determinar y medir el estado de la seguridad en las actividades de gestión de la información.

- usado por auditores internos y externos de las organizaciones para determinar el grado de cumplimiento con las políticas, directivas y normas adoptadas por la organización

-usado dentro de organizaciones para proporcionar información relevante sobre sus políticas, directivas y normas de seguridad e intercambiarlas con sus clientes como una forma de demostrar y garantizar la correcta gestión de la información que en ellos se deposita

-implementación para permitir la creación de nuevas actividades de negocio relacionadas con la seguridad de la información

-usada dentro de organizaciones para proporcionar confianza a sus clientes respecto de la seguridad de la información que pueden proporcionar en la realización de sus servicios

Suscribirse a:

Entradas (Atom)